پروژه، تحقیق، پایان نامه، مقاله، کارآفرینی و محصولات متنوع دیگر

| دسته بندی | کشاورزی و زراعت |

| فرمت فایل | doc |

| حجم فایل | 13 کیلو بایت |

| تعداد صفحات فایل | 12 |

موتور جستجو

انواع موتورهای جستجو:

تا این اواخر و تا قبل از سال 1997 ، Alta Visa عملکرد وسعیی در ارائه صفحات اینترنتی داشته است . ارائه این صفحات مدت طولانی نیست .

صفحات ثبت نام (Register) شده به نظر می رسد که دارای امتیاز بالایی است یا برای ثبت نام در دومین مرحله امتیازی کسب می شود اما مشکلی که در Alta Visa وجود دارد این است که لیستهای بازگشتی به Alta Visa هیچ رابطه ای با موتورهای جستجوی دیگر ندارد و این کار باعث می شود افرادی را که در زمینه تجاری فعالیت می کنند گیج کرده و یا کار آنها را خنثی می کنند متاسفانه بسیازی از استفاده کنندگان Alta Visa ازاین مورد رنج می برند . ما احساس می کنیم که تا زمانی که نتایج حاصل از جستجو هیچ ارتباطی به یکدیگر نداشته باشد هر جستجوگر مجبور به صرف زمان زیادی است تا بتواند اطلاعات مورد نظر خود را پیدا کند . بنابراین هر کسی تمایل دارد که بتواند اطلاعات قابل قبولی را با صرف کمترین زمان بدست

آورد .

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:38 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:38 صبح | نظرات دیگران()| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 24 کیلو بایت |

| تعداد صفحات فایل | 26 |

موتورهای جستجو

مقدمه:

رشد اینترنت شگفتآور شده است. با توجه به تحقیق میدانی در سال 1996 این رشد تصاعدی همچنان ادامه دارد. و تخمین زده شده که شبکه از نظر اندازه و حجم هر 12 تا 15 ماه دوبرابر میشود. بطور تقریبی 000/100 وبگاه در اگوست 1995 وجود داشته و این تعداد در اگوست 1996 به 041/536 رسیده است.

از آنجائی که هر پایگاه میتواند بسیاری از صفحات وب را در خود داشته باشد این باعث میشود که تعداد بیشتری از صفحات وب بوجود آید. در حالیکه کیفیت بسیاری از صفحات ممکن است مورد سؤال باشد و نگهداری بسیاری از صفحات پراکنده است. اما صفحات معتبری هم وجود دارد که اطلاعات با ارزشی در مورد بسیاری از موضوعات ارائه میدهد. آنچه استفادهکنندگان به آن نیاز دارند یک سیستم جداکننده است که مو از ماست بکشد.

تلاشهای زیادی صورت گرفته که این وظیفه را آسان کند: کتابداران و متخصصان موضوعی راهنماهای موضوعی را گردآوری کردهاند.«اخبار کتابخانههای تحقیقاتی و دانشکدهای»1 بطور دورهای راهنماهای منابع اینترنتی را در موضوعات انتخابی منتشر میکند. علاوه بر آن فهرستنویسان Intercat را (که یک فهرست آزمایشی برای اینترنت است) بوجود آوردهاند. OCLC نیز پایگاه Netfirst را برای نمایهسازی منابع اینترنت با سرعنوانهای موضوعی کتابخانه کنگره و اعداد طرح دهدهی دیویی ایجاد کرده است.

کتابداران مرجع یک پایگاه وب را به نام Infofilter بوجود آوردهاند که مرور منابع اینترنتی را به اشتراک بگذارند و کتابداران ردهبندی موضوعی را برای سازماندهی منابع اینترنت مورد آزمایش قرار دادهاند. اما چیزی که بیشترین توجه استفادهکنندگان اینترنت را به خود معطوف داشته است، احتمالاً عنکبوتها و روباتهایی هستند که خدمات جستجو را انتخاب میکنند. برای بسیاری از جستجوگران اینترنت، این موتورها با راه دادن آنها به فضای اطلاعاتی عظیم کمک موقتی ارائه میدهند. کاربران اینترنت بزودی فهمیدند که این موتورها کامل و مناسب نیستند زیرا آنها منطقه جغرافیایی خاصی را پوشش میدهند، بصورت متفاوت نمایهسازی میشوند و منابع را با کلیدواژهها بازیابی میکنند.

استفادهکنندگان هرگز نمیتوانند اعتماد کنند که یک جستجو جامع یا قطعی باشد. با وجود اینکه نتایج بازیابی ظاهراً بوسیله میزان ارتباط مرتب شده است و استفادهکنندگان مبارزه با ریزش کاذب مواد تکراری و نامربوط را ادامه میدهند. در کل پیشرفت خوبی در کمک به استفادهکنندگان برای جهتیابی در اینترنت بوجود آمده، اما این ابزارها آنقدر زیاد هستند که انتخاب صحیح یکی از آنها کار سختی است.

علاوه بر آن انتخاب موتورهای جستجوی مناسب ممکن است برای استفادهکنندگان عمومی و نیز کتابداران، به علت رویههای پیچیده، مهمتر باشد. بعنوان مثال، اینفوسیک سرویس رایگان دارد، اما سرویسهای هزینه بر، یعنی متخصصان اینفوسیک، نمایهء بزرگتر و قابلیتهای جستجوی قویتر ارائه میدهند.

وب کروکر یک درخواست حق عضویت دارد که زمانی آن را تحمیل میکند. اگر این عمل در مقابل هزینه برای خدمات یک رویه شود، لازم خواهد بود برای استفاده کنندگان و بخصوص کتابداران که بدانند کدامیک از موتورهای جستجو را باید به خدمت بگیرند.

این مقاله تلاش کرده که کارآیی موتورهای کاوش را در آدرس دهی نیازهای اطلاعاتی ارزیابی کند. آیا آنها میتوانند جوابهایی برای سؤالات مرجع واقعی بازیابی کنند؟ آیا آنها منابع خوبی برای سؤالات موضوعی ارائه میدهند؟ آنها تا چه حد نتایج جستجو را براساس میزان ارتباط مرتب میکنند؟ کدامیک از موتورهای جستجو بهتر عمل میکنند؟ جواب این سؤالات به ما کمک خواهد کرد که نقاط ضعف و قوت موتورهای کاوش را بهتر بفهمیم و ما را قادر میسازد که برای برطرف کردن نیازهای اطلاعاتی موتور کاوش مناسب را انتخاب کنیم.

فهرست مطالب :

مقدمه 1

پیشینه پژوهش 3

روش شناسی 5

یافته ها 9

امتیاز تنظیم بر اساس ارتباط 10

جستجو در اینترنت 11

انواع موتورهای جستجو 12

نحوه کار موتورهای جستجو 13

عوامل مهم در انتخاب موتور جستجو 15

دسته بندی موتور های جستجو 17

بررسی یک موتور جستجوی پیمایشی 18

مکان و تکرار 20

عوامل خارج از صفحه 21

نتیجه گیری ها 21

مهمترین موتورهای جستجو 24

منابع و پی نوشت ها 25

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:37 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:37 صبح | نظرات دیگران()| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 801 کیلو بایت |

| تعداد صفحات فایل | 32 |

مقاله در مورد منبع تغذیه

مقدمه:

همه ما درصورت تهیه قطعات حرفه ای سخت افزاری نیازمند یک قلب تپنده ایمن برای آن خواهیم بود. قلبی که توانایی کارکرد با راندمان مطلوب سایر اجزای سخت افزاری را برای ما فراهم آورد. این پاور در نوع خود کم نظیر و حاصل تجربه چندین ساله کمپانی معتبر Seventeam در کنار نیازهای فنی شرکت GREEN برای سازگاری با شرایط محیطی کشور عزیزمان می باشد. تناسب این محصول با ولتاژ ، فرکانس و نوسانات برق شهری و ازطرفی سازگاری با حداقل و حداکثر های میزان رطوبت، حرارت و شرایط اقلیمی کشور ایران ، سبب شده تا این محصول به نوعی مختص و سفارشی برای کاربران محترم ایرانی ساخته شود.

از کمپانی Seventeam به عنوان یک سازنده مادر و در زمره بهترین سازندگان پاور در دنیا و در کنار نامهای معتبری همچون Enermax, PC Power & Cooling یاد می شود. این کمپانی سازنده اصلی پاور برای بسیاری از برندهای نام آشنا در دنیای پاور ساپلای ، همچون Cooler Master, Tagan, Silver Stone, Thermaltake,... می باشد و از معدود کمپانی هایی است که فقط و فقط به طور تخصصی به تولید پاور کامپیوتر می پردازد.

GREEN با توجه به بررسی های کاملا فنی و تجربه بیش از یک دهه حضور در بازار ایران، کمپانی Seventeam را به عنوان شریک اصلی تجاری خود، در زمینه تولید منابع تغذیه کامپیوتر انتخاب نموده است. همکاری این دو شرکت را در آینده ای نزدیک با ورود پاور GP1230B به بازار ایران و راه اندازی خط تولید تمام اتوماتیک تولید پاور در کشور عزیزمان، بیشتر از گذشته لمس خواهید نمود.

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:37 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:37 صبح | نظرات دیگران()| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 1014 کیلو بایت |

| تعداد صفحات فایل | 62 |

مقدمه ای بر UML

مقدمه ای بر UM1

- یادگیری متد object- oriented برنامه نویسی شی گرا و visual modeling (مدلسازی بصری)

- بررسی انواع نمادهای گرافیکی

- نگاهی به انواع نمودارهای (UML Diagrams) UML

- توسعه نرم افزار با استفاده رز مدلسازی بصری (visual modeling)

مقدمه ای بر متد object- oriented (شی گرایی)

در متد شی گرایی (0.0) برنامه به قطعات بسیار کوچک یا آبجکت هایی تقسیم میشود که تا اندازه ای مستقل از یکدیگرند مانند ساختمانی از بلوک ها.

در اولین گام تعدادی آبجکت های اساسی (انوع مختلف بلوک ها) را بسازید یا به دست آزمایشی آورید. اولین باری که شما این بلوک های ساختمانی را دارید, میتوانید آنها را کنار هم گذاشته تا قصرتان را بسازید. به محض اینکه تعدادی آبجکت های اساسی در دنیای کامپیوتر ساختید یا به دست آورید میتوانید به سادگی آنها را کنار هم بگذارید تا برنامه های جدید را ایجاد نمایید. یکی از امتیازات اساسی متد شی گرایی این است که میتوانید یک بار component (اجزا) را ساخته و بارها و بارها از آنها استفاده کنید.

درست مانند زمانی که میتوانید یک بلاک ساختمانی را در یک قصر, یک خانه یا یک سفید فضایی دوباره استفاده کنید, میتوانید از یک قطعه طرح یا کد شی گرایی در یک سیستم حسابداری, یک سیستم بازرگانی یا یک سیستم پردازش سفارش استفاده مجدد نمایید.

تفاوت شی گرایی با روش سنتی: در روش سنتی, روش توسعه به همراه اطلاعاتی که سیستم نگهداری خواهد کرد به خودتان وابسته است. در این روش پایگاه داده بر اساس نیازهای اطلاعاتی کار بران طراحی میکنیم و صفحاتی تهیه میکنیم تا اطلاعات را بگیرد, و گزارشاتی را چاپ میکنیم تا اطلاعات را برای کاربر نمایش دهد. یعنی بر روی اطلاعات متمرکز میشویم و کم توجه میکنیم که چه کاری با این اطلاعات انجام شده است یا رفتار سیستم چگونه است. این روش data- centric (مبتنی بر داده) نامیده شده است.

مدلسازی data- centric مخصوص طراحی پایگاه داده و گرفتن اطلاعات خیلی سهم میباشد, اما انتخاب این روش در زمان طراحی برنامه های تجاری با مشکلاتی همراه است. یک چالش بزرگ این است که در خواهشهای سیستم چندین بار تغییر خواهند کرد.

سیستمی که روش data- centric استفاده مینماید, میتواند به آسانی تغییر در پایگاه داده را مدیریت نماید. اما اجرای تغییرات در قوانین تجاری یا رفتار (behavior) سیستم آن قدر آسان نمی باشد.

با استفاده از متد شی گرایی هم بر اطلاعات و هم بر رفتار متمرکز شویم.

مزیت این انعطاف پذیری با طراحی یک سیستم شی گرایی به خوبی شناخته شده است.

اصول شی گرایی عبارتند از: نهان سازی (Encapsulation), وراثت (Inheritance) و چند ریختی (Polymorphism)

Enlopsulation (نهان سازی)

در سیستم های شی گرایی, اطلاعات و رفتارها را در یک آبجکت بسته بندی میکنیم. این مطلب در قالب اطلاعات Encapsulation (پنهان سازی) ارجاع داده شده است و یا میتوانیم برنامه را به بخشهای کوچکی از توابع وابسته, تقسیم کنیم. مثلا یک حساب بانکی شامل: شماره حساب, تراز جاری, نام مشتری, آدرس., نوع حساب, نرخ بهره و تاریخ باز کردن حساب میباشد. رفتارهایی هم برای یک حساب بانک داریم مانند: باز کردن حساب, بستن حساب, به حساب گذاشتن, برداشت از حساب, تغییر نوع حساب, تغییر مشتری و تغییر آدرس ما این اطلاعات و رفتارها را باهم در یک آبجکت account پنهان میکنیم.

در نتیجه, همه تغییرات سیستم بانکی تاثیرات اعمال شده به سیستم را محدود میکند. یک مفهوم مشابه نهان سازی,Information Hiding است, پنهان سازی اطلاعات توانایی است که جزئیات مبهم یک آبجکت را در نیای خارج پنهان مینماید. دنیای خارج به معنی هر چیزی از خارج از همان آبجکت دست حتی اگر چه دنیای خارج شامل بقیه سیستم باشد

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:37 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:37 صبح | نظرات دیگران()| دسته بندی | فلسفه و منطق |

| فرمت فایل | pptx |

| حجم فایل | 45 کیلو بایت |

| تعداد صفحات فایل | 6 |

پاورپوینت سکولاریسم در 6اسلاید زیبا و قابل ویرایش با فرمت pptx

سکولاریسم (secularism) :

در لغت : دنیا مداری ، دنیا محوری ، دین گریزی و ...

در اصطلاح : نفی همه امور ماورای طبیعت و کارکردهای آن و سامان بخشی به زندگی است فقط از راه ابزارهای مادی ( عقل ابزاری و علوم تجربی ) بدون کمک گرفتن از وحی.

•سکولاریسم :

•به لحاظ فلسفی ← تکیه بر عقل ابزاری و نادیده گرفتن ماورای طبیعت

•به لحاظ سیاسی ← جدایی دین از سیاست

•به لحاظ تربیتی ← کنار نهادن تعالیم دینی از برنامه های آموزشی

زمینه ها و عوامل پیدایش سکولاریسم :

1- متون مقدس و منابع اولیه دینی

اندیشه های تحریف شده در این متون وجود دارد ، مانند :

الف : جدایی دین از سیاست

در متی و لوقا آمده که حضرت عیسی (ع) در پاسخ به این سوال فریسیان که آیا جز به دادن به متغیر رواست ، گفت :

مال متغیر را به متغیر ادا کنید و مال خدا را به خدا

در یوحنا ← عیسی در پاسخ پیلاکس که پرسید آیا تو پادشاه یهود هستی ؟ گفت : اگر پادشاهی من از این جهان می بود خدام من جنگ می کردند تا به یهود تسلیم نشوم پس اکنون پادشاهی من از این جهان نیست.

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:36 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:36 صبح | نظرات دیگران()| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 247 کیلو بایت |

| تعداد صفحات فایل | 31 |

مقدمه ای بر داده کاوی (درس پایگاه داده های پیشرفته 2)

1 مقدمه ای بر دادهکاوی:

در دو دهه قبل توانایی های فنی بشر در برای تولید و جمع آوری دادهها به سرعت افزایش یافته است. عواملی نظیر استفاده گسترده از بارکد برای تولیدات تجاری، به خدمت گرفتن کامپیوتر در کسب و کار، علوم، خدمات دولتی و پیشرفت در وسائل جمع آوری داده، از اسکن کردن متون و تصاویر تا سیستمهای سنجش از دور ماهواره ای، در این تغییرات نقش مهمی دارند.

بطور کلی استفاده همگانی از وب و اینترنت به عنوان یک سیستم اطلاع رسانی جهانی ما را مواجه با حجم زیادی از داده و اطلاعات میکند. این رشد انفجاری در دادههای ذخیره شده، نیاز مبرم وجود تکنولوژی های جدید و ابزارهای خودکاری را ایجاد کرده که به صورت هوشمند به انسان یاری رسانند تا این حجم زیاد داده را به اطلاعات و دانش تبدیل کند: داده کاوی به عنوان یک راه حل برای این مسائل مطرح می باشد. در یک تعریف غیر رسمی داده کاوی فرآیندی است، خودکار برای استخراج الگوهایی که دانش را بازنمایی می کنند، که این دانش به صورت ضمنی در پایگاه داده های عظیم، انباره داده و دیگر مخازن بزرگ اطلاعات، ذخیره شده است.

داده کاوی بطور همزمان از چندین رشته علمی بهره می برد نظیر: تکنولوژی پایگاه داده، هوش مصنوعی، یادگیری ماشین، شبکه های عصبی، آمار، شناسایی الگو، سیستم های مبتنی بر دانش، حصول دانش، بازیابی اطلاعات، محاسبات سرعت بالا و بازنمایی بصری داده . داده کاوی در اواخر دهه 1980 پدیدار گشته، در دهه 1990 گامهای بلندی در این شاخه از علم برداشته شده و انتظار می رود در این قرن به رشد و پیشرفت خود ادامه دهد.

فهرست:

1 مقدمه ای بر دادهکاوی... 3

1-1 چه چیزی سبب پیدایش داده کاوی شده است؟. 4

1-2 مراحل کشف دانش.... 6

1-3 جایگاه داده کاوی در میان علوم مختلف... 11

1-4 داده کاوی چه کارهایی نمی تواند انجام دهد؟. 12

1-5 داده کاوی و انبار داده ها 13

1-6 داده کاوی و OLAP. 14

1-7 کاربرد یادگیری ماشین و آمار در داده کاوی... 15

2- توصیف داده ها در داده کاوی... 15

2-1 خلاصه سازی و به تصویر در آوردن داده ها 15

2-2 خوشه بندی 16

2-3 تحلیل لینک... 16

3- مدل های پیش بینی داده ها 17

3-1 Classification. 17

3-2 Regression. 17

3-3 Time series. 18

4 مدل ها و الگوریتم های داده کاوی... 18

4-1 شبکه های عصبی 18

4-2 Decision trees. 22

4-3 Multivariate Adaptive Regression Splines(MARS). 24

4-4 Rule induction. 25

4-5 K-nearest neibour and memory-based reansoning(MBR). 26

4-6 رگرسیون منطقی... 27

4-7 تحلیل تفکیکی 27

4-8 مدل افزودنی کلی (GAM). 28

4-9 Boosting. 28

5 سلسله مراتب انتخابها 29

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:36 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:36 صبح | نظرات دیگران()| دسته بندی | مکانیک |

| فرمت فایل | pptx |

| حجم فایل | 713 کیلو بایت |

| تعداد صفحات فایل | 49 |

پاورپوینت اصول کلی استخراج فلزات در 49اسلاید زیبا و قابل ویرایش با فرمت pptx

متالوژی (فرایند های استخراج)

nمتالوژی عبارت است از علم وفن استخراج فلز ها از کانه های انها و پردازش به منظور عرضه به بازار مصرف. n

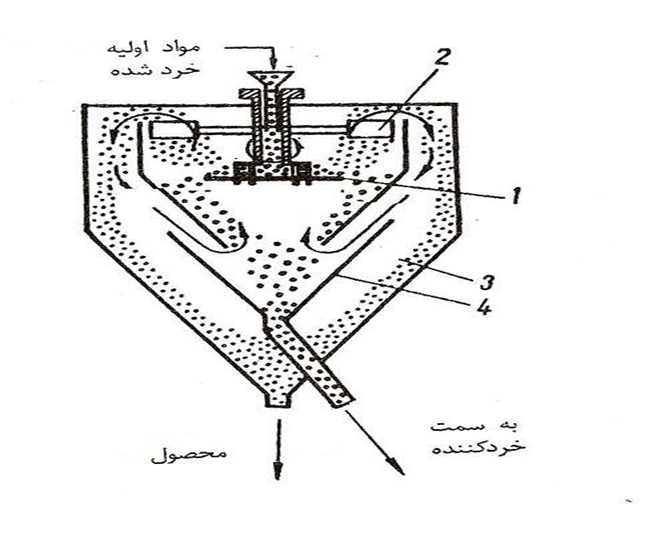

1-استفاده از چگالی نسبی (جدا کننده بادی)

n1-دیسک دوار n2-هواکش دمنده n3-مخروط بیرونی n4-مخروط درونی

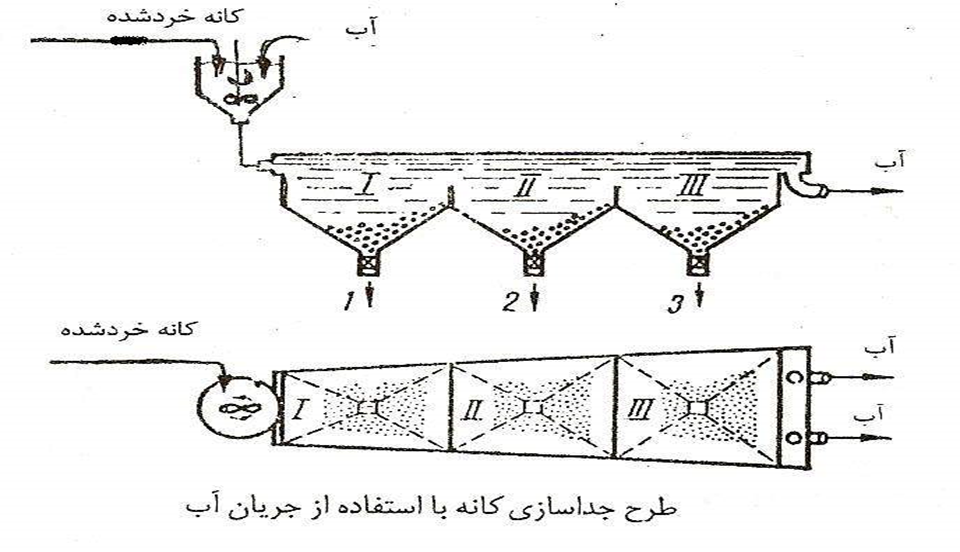

استفاده از چگالی نسبی (جدا سازی به کمک آب)

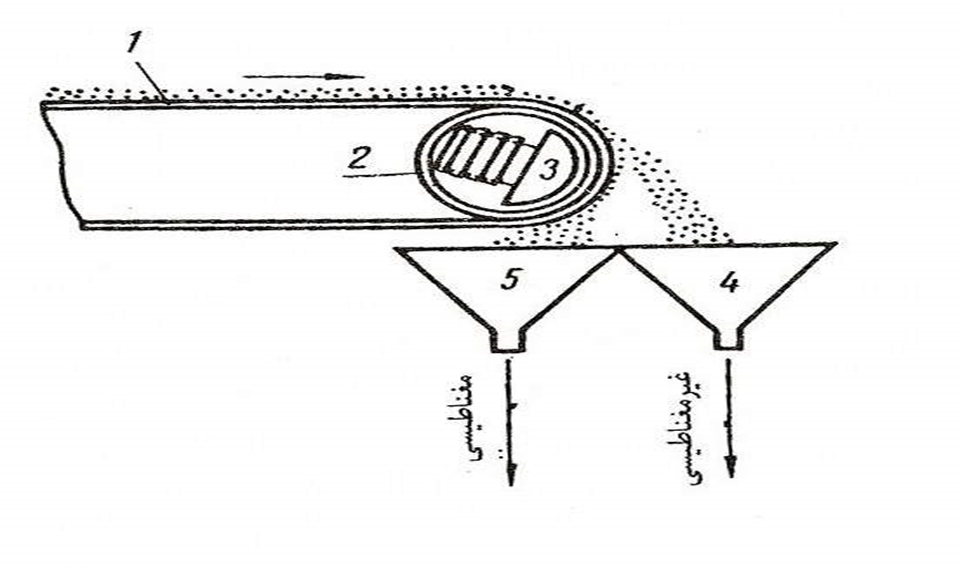

2- جداسازی با استفاده از خواص مغناطیسی

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:36 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:36 صبح | نظرات دیگران()| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 16 کیلو بایت |

| تعداد صفحات فایل | 19 |

مقدمه ای بر تحلیل نحوی جهت دار

تحلیل نحوی جهت دار چیست ؟

هر برنامه نویسی به داده های ورودی ها می پردازد . معمولا پردازش داده های ورودی به آنچه که مقاوم می باشد ، و اغلب حتی بر انچه که دنبال می کند ، ورودی تحت بررسی بستگی دارد . به منظور دانستن اینکه چگونه پردازش داده تجزیه نامیده می شود این تبعیتها را دنبال می کنیم . اغلب هنگامی که اول برنامه را می نویسیم دنبال کردن تبعیتهای ساده نسبتا آسان است . همان طور ک برنامه توسعه می یابد ، همانطور که ویژگی های جدید اضافه می شوند و خطاها ثابت هستند ، اغلب متوقف کردن تبعیتها ساده می باشد.

چون دنبال کردن یا حتی تشخیص دادن تمام موارد خاص سخت است پردازش ورودی در دسری شده است . تغییر دادن برنامه باعث می شود که مسائل پیش بینی نشده و خطرات نگهداشت برنامه از کنترل خارج شوند . تحلیل نحوی جهت دار تکنیکی است برای خطاب قرار دادن این مشکلات است . در تحلیل نحوی جهت دار ، بخش ورودی برنامه بوسیله الگوریتم استاندارد ، از توصیف سطح بالا درباره ساختار داده ورودی به طور خود کار ساخته شده است . دستورالعملهای اجرا کردن پردزاش ضروری داده وابسته به توصیف در راهی مناسب است .

شرحی که رویه ای نمی باشد معمولا برای نوشتن و تغییر دادن دستورالعمل معادل برنامه و احتمالا خطاهای حفاظی آسانتر است برای خواندن و حفظ کردن آسانتر است . برای استفاده شدن در برنامه های ضروری دیگر همان ورودی آسان است ، بنابراین رابطهای یکسان را تایید می کند . همچنین تکنیک با جدا سازی ورودی و پردازش مولفه ها و فراهم آوردن ساختار واحدی ، طبیعی در کل برنامه ساده می شود. برای استفاده از تحلیل نحوی جهت دار نخست شرح داده های ورودی که دستور زبان نامیده می شوند را بنویسید. فایلی که شامل دستور زبان است فایل نحوی نامیده می شود .

فهرست:

تحلیل نحوی جهت دار چیست ؟

توصیف توالی ورودی

چگونه تجزیه گر کار می کند

یادداشتی بر نشان گذاری

پردازنده های کاهنده

ساختمان تجزیه گر

فراخوانی تجزیه گر

برقراری ارتباط با تجزیه گیر

ورودی تجزیه گیر

کنترل خطا

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:35 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:35 صبح | نظرات دیگران()| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 19 کیلو بایت |

| تعداد صفحات فایل | 15 |

مقدمه ای بر امنیت شبکه

چکیده :

امنیت شبکه یک موضوع پیچیده است که از نظر تاریخی فقط توسط افراد با تجربه و آنهایی که آموزش کافی دیده اند مورد توجه قرار می گیرد. با اینحال ، همچنان که افراد بیشتری به شبکه متصل میشوند ، تعداد افرادی که بایستی اصول امنیت را در دنیای شبکه شده بدانند ، نیز افزایش می یابد. این مقاله بر اساس ماربری کامپیوتر و مدیریت سیستمهای اطلاعاتی که در خاطرم بوده است نوشته شده است و مفاهیم مورد نیاز برای آشنا شدن با بازار و خطرات و نحوه مواجه شدن با آنها را توضیح می دهد.

مدیریت ریسک: بازی امنیتی

این بسیار مهم است که دانسته شود که در بحث امنیت ، یک فرد به آسانی نمی تواند بگوید که " بهترین فایروال کدام است؟"

در این رابطه دو مطلب وجود دارد : امنیت مطلق و دسترسی مطلق.

بهترین راه برای بدست آوردن یک امنیت مطلق برای ماشین این است که آنرا از شبکه و برق جدا کرده آنرا درون یک جای امن قرار داده و آنرا به کف اقیانوس بفرستیم. متاسفانه ،در اینحالت از ماشین نمی توان استفاده کرد. یک ماشین با دسترسی مطلق برای استفاده بسیار راحت است : این ماشین به آسانی در جایی قرار می گیرد ، و بدون هیچ پرسشی ، تاییدی ، کدرمزی یا هر مکانیسم دیگری ، می توانید هر چه را که می خواهید از او بخواهید. متاسفانه ،این حالت امکان پذیر نیست یا اینکه اینترنت یک همسایه بد است و در صورتی که یک آدم احمق و کله خراب به کامپیوتر فرمان کاری همانند خراب کردن خوش را بدهد ،مدت طولانی این سیستم پایدار نمی ماند.

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:35 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:35 صبح | نظرات دیگران()| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 46 کیلو بایت |

| تعداد صفحات فایل | 27 |

مقایسه ضد ویروس ها

ضد ویروس ها با استفاده از شیوه های متفاوتی ویروس ها را شناسایی می کنند . یک روش ، استفاده از امضای ویروس (Virus Signature) در فایل هاست.

بهتر است کمی در مورد روش کار نرم افزارهای ضد ویروس بدانید . ضد ویروس ها با استفاده از شیوه های متفاوتی ویروس ها را شناسایی می کنند . یک روش ، استفاده از امضای ویروس (Virus Signature) در فایل هاست

هرگاه یک فایل توسط ویروس ها آلوده شود بخشی از آن تغییر پیدا می کند . هر ویروس تغییر خاص و منحصر به فردی را در فایلها ایجاد می نماید .

ضد ویروس ها می توانند با شناسایی این تغییر و مقایسه آن با لیست امضای ویروس هایی که در پایگاه اطلاعات (Database) خود دارند به این امر پی ببرند که فایل توسط چه ویروسی آلوده شده .

ولی از آنجا که ویروس هایی وجود دارند که برای فرار از شناخته شدن امضای ثابتی ندارند و در واقع از سیستم پیشرفته ای استفاده می کنند ضد ویروس ها مجبورند شیوه های دیگری را نیز به کار بگیرند تا ویروسها را شناسایی کنند . یکی از این شیوه های کمکی ، بررسی رفتار فایلها می باشد .

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:32 صبح | نظرات دیگران()

نوشته شده توسط Sorrow در یکشنبه 96/3/21 و ساعت 6:32 صبح | نظرات دیگران()دانلود پاورپوینت بررسی تکنولوژی تعیین سطح در صنایع شیمیایی

دانلود نیروگاه هسته ای (مربوط به درس آزمایشگاه ترمودینامیک)

دانلود نانو تکنولوژی (1)

دانلود پاورپوینت بررسی عوامل ضد میکروبی طبیعی و بازدارند در شیر

دانلود مبانی آنتن

دانلود پاورپوینت طرح توجیهی تولید خیار شور

دانلود فیبر نوری

دانلود پاورپوینت بررسی روغن های سرخ کردنی

دانلود پاورپوینت بررسی روغن های پایه

دانلود پاورپوینت بررسی انواع مخازن زیر زمینی و نمودارهای فازی

دانلود دستیابی به کیفیت سرویس در شبکه های حسگر بیسیم با استفاده

دانلود شبکه های کامپیوتری (2)

دانلود شبکه های عصبی

دانلود پاورپوینت بررسی حیوانات ترانس ژنیک

[همه عناوین(5894)][عناوین آرشیوشده]

بازدید دیروز: 162

مجموع بازدیدها: 160763